美雲このは真的好可愛(滾動

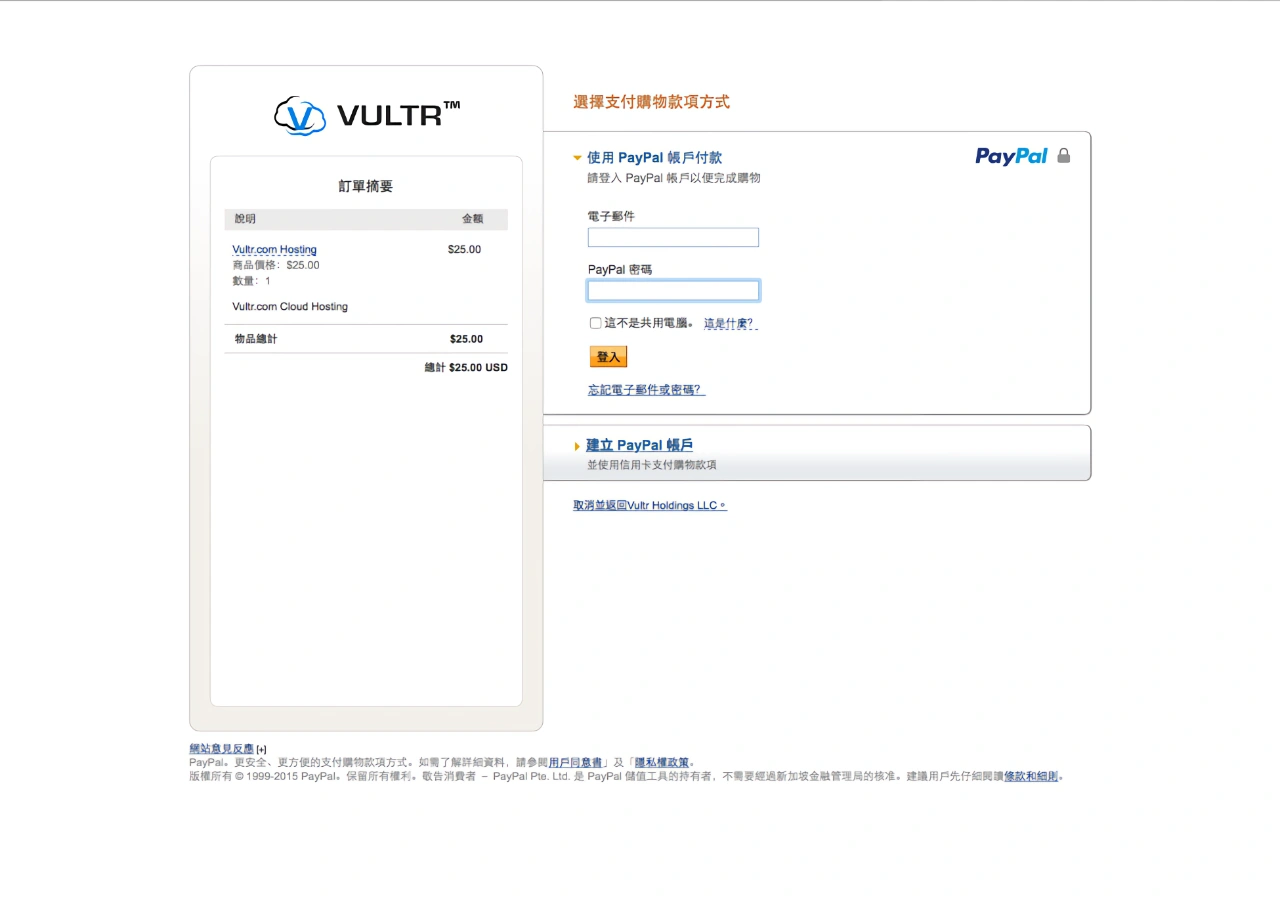

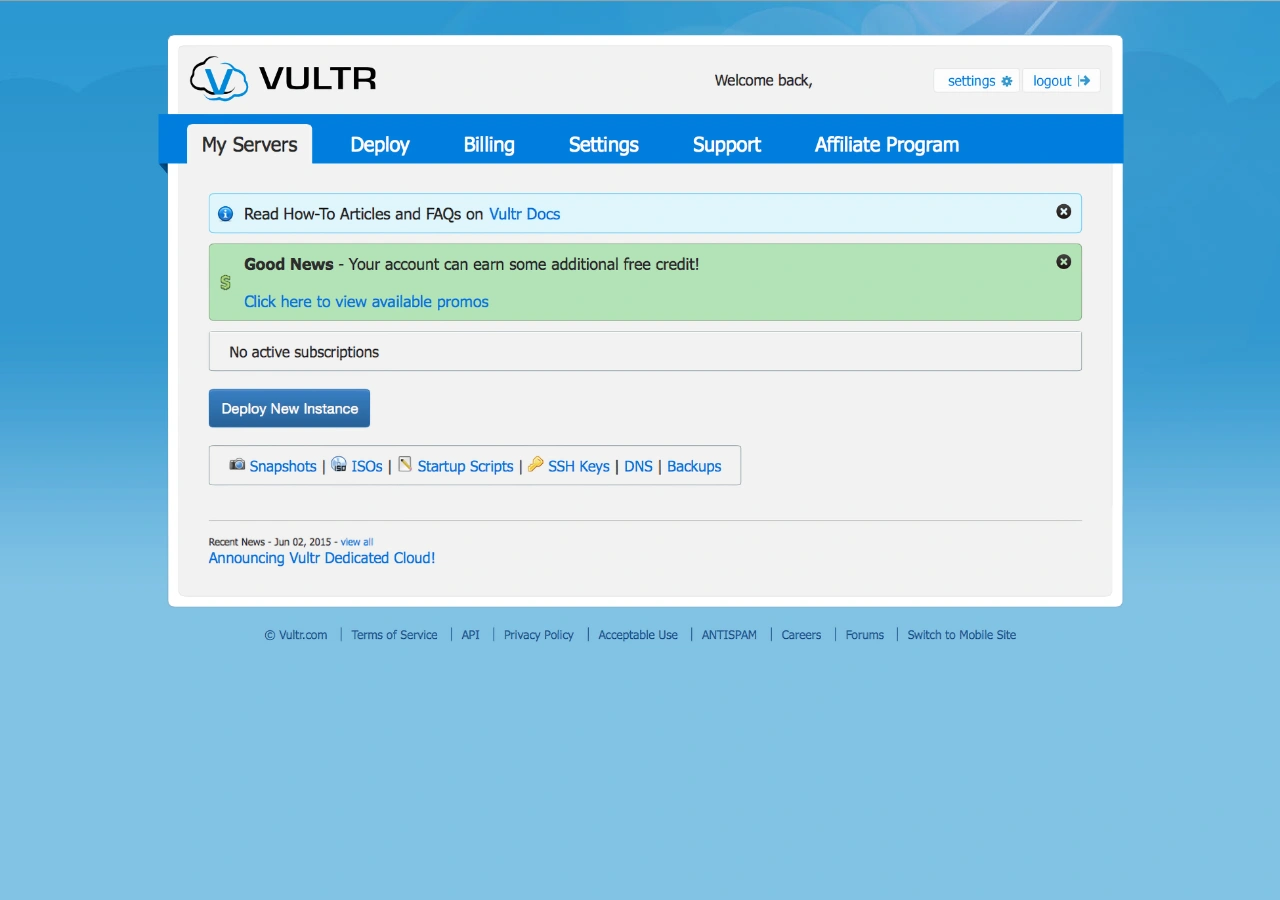

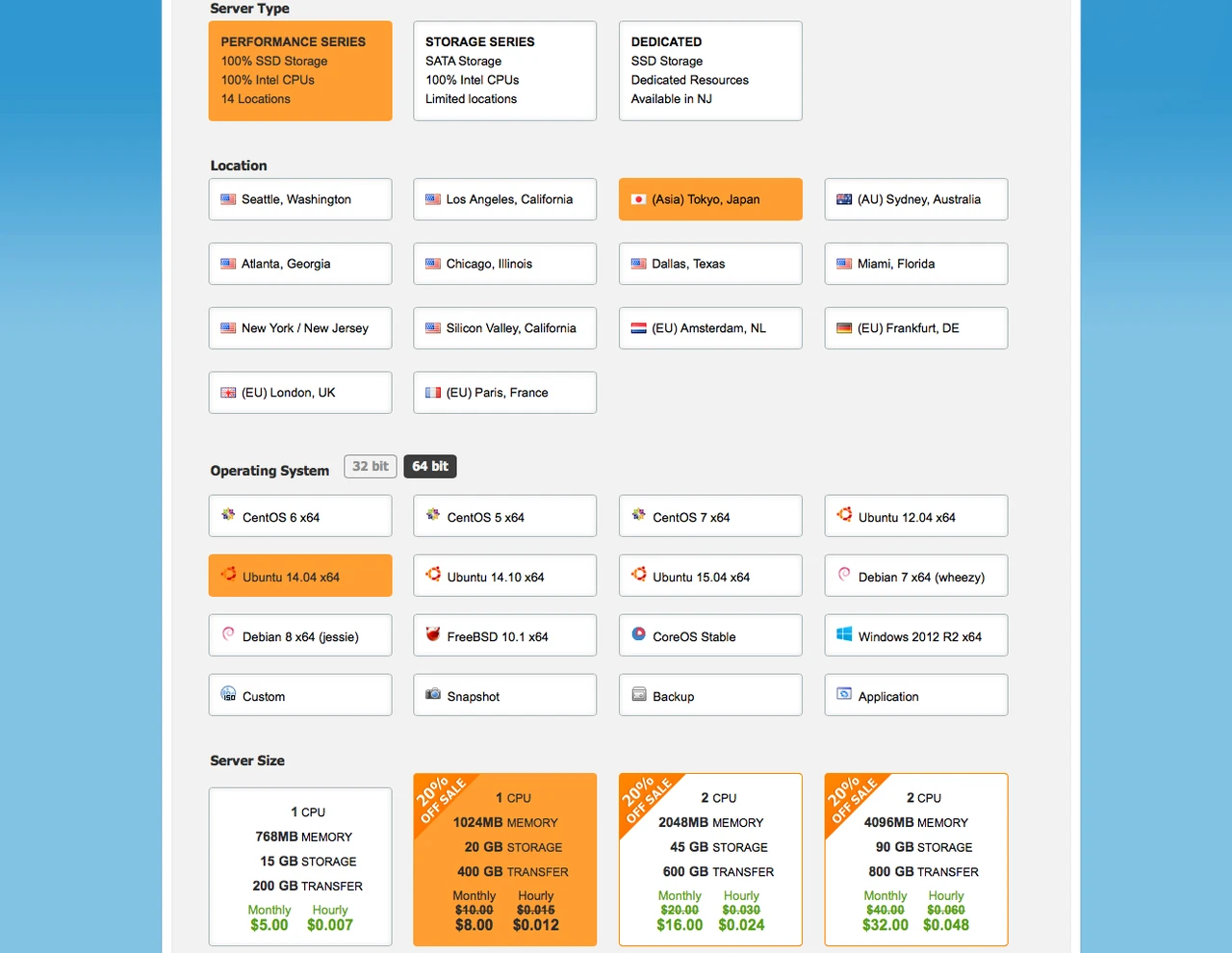

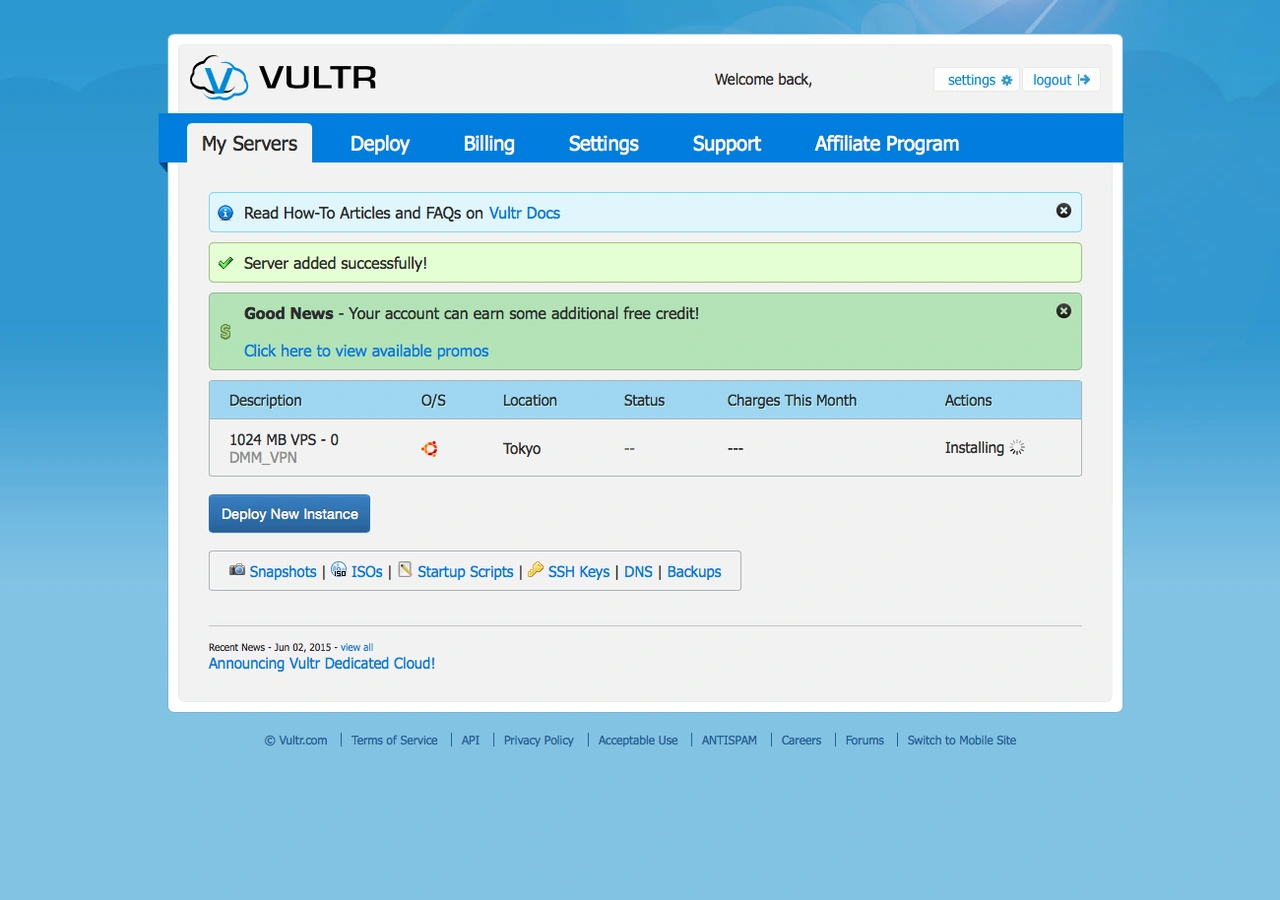

在前篇在 VULTR 上以 Ubuntu 14.04 LTS 架設 PPTP VPN 服務之後,這次要示範的是在日本主機商 ConoHa 上架設 VPN 服務

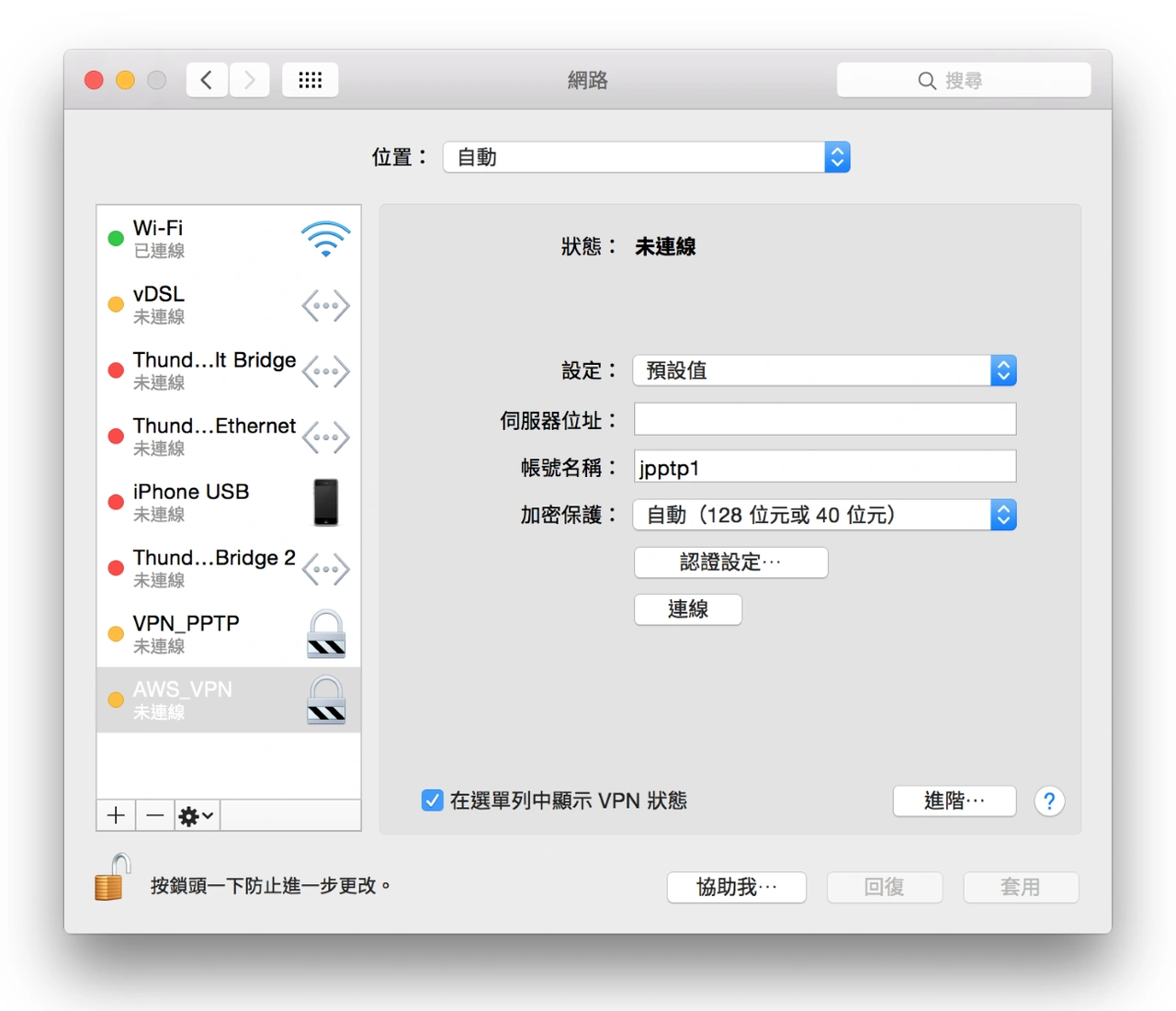

由於 ConoHa.jp 阻擋了 GRE 通訊協定,因此無法在上面架設 PPTP 服務,考慮到以 Linux 系統架設 L2TP/IPSec 或是 Cisco IPsec 服務有一定難度與低容錯性,這裡以較為簡單的 OpenVPN 作實作

OpenVPN 可以說是一個用於建立虛擬私人網路絡加密通道的整合軟體環境,在建立連線上,OpenVPN 允許使用公開金鑰、電子憑證、或者使用者名稱、密碼的方式來進行身份驗證,進而產生連線

而在運行 Linux 系統的 VPS 上建立 OpenVPN 服務有兩種方式

- 安裝整合好的軟體服務,例如 OpenVPN Access Server

- 安裝開源的 OpenVPN,安裝後再使用 easy-rsa 套件簽發伺服端、連接者端與使用者端共三組數位憑證,接著撰寫供 OpenVPN 使用的 .ovpn 檔案

而這次實作的是前著,採用 OpenVPN Access Server 的方案

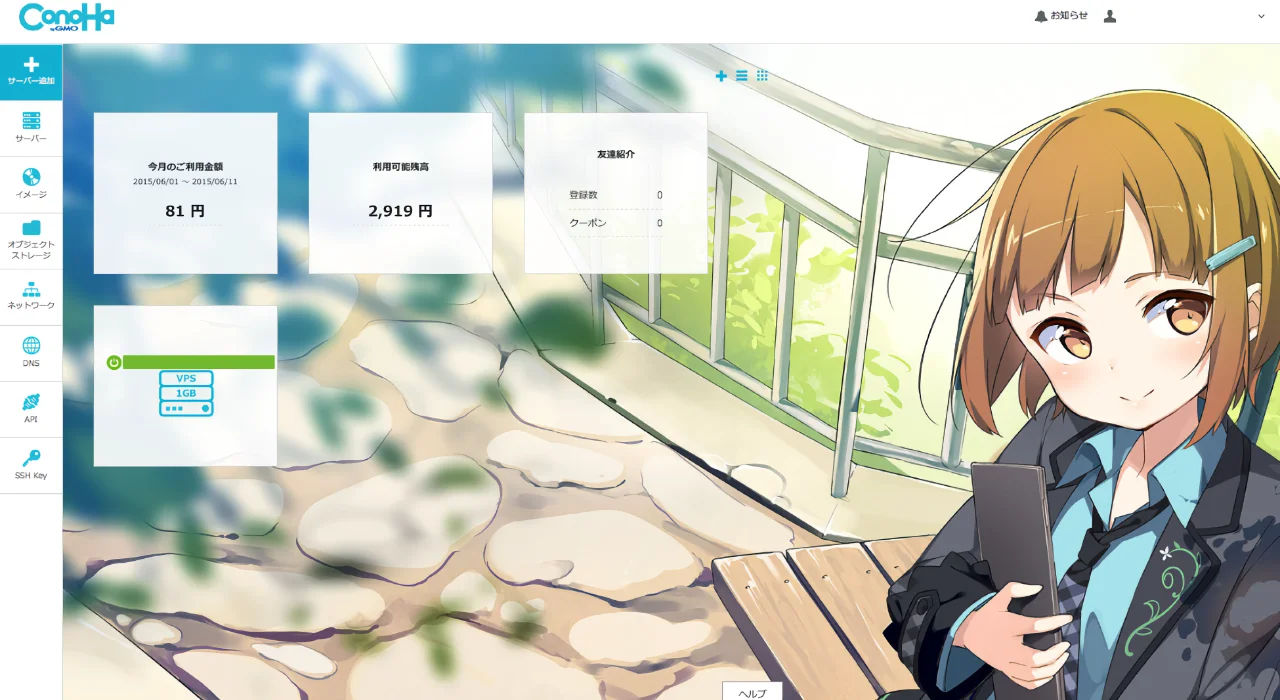

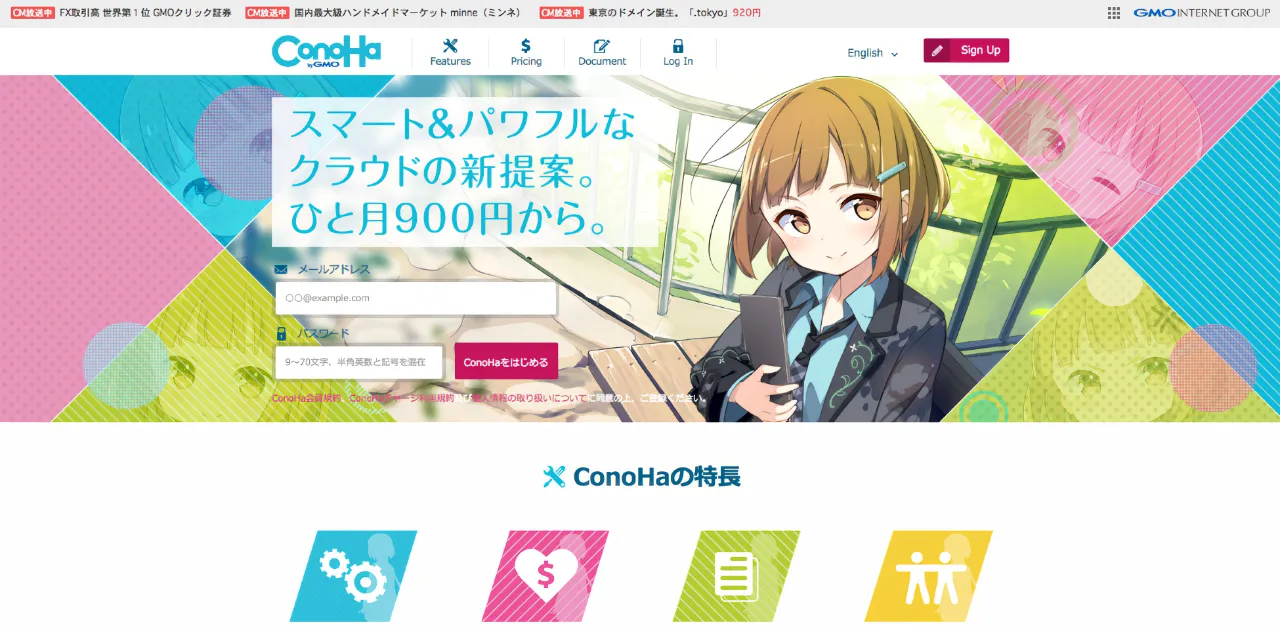

接著談一談 ConoHa,ConoHa 算是日本主機商之中較為的國際化的一家,相較於俗稱櫻花 VPS 的 SAKURA VPS 與 CloudCore ,CohoHA 並沒有限定日本地區信用卡、與註冊時需要驗證日本電話號碼、地址的要求,反而一開始就提供了英文與簡體中文的介面,也支援國際信用卡與 PayPal 等支付方式

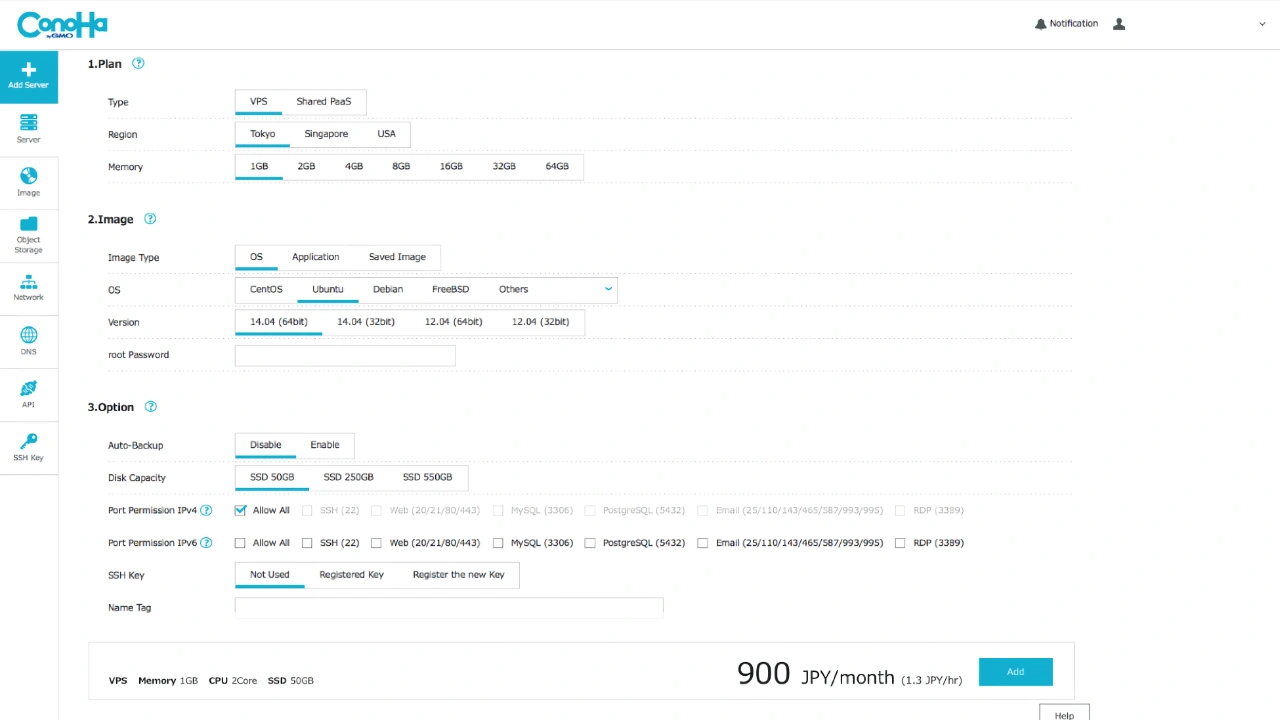

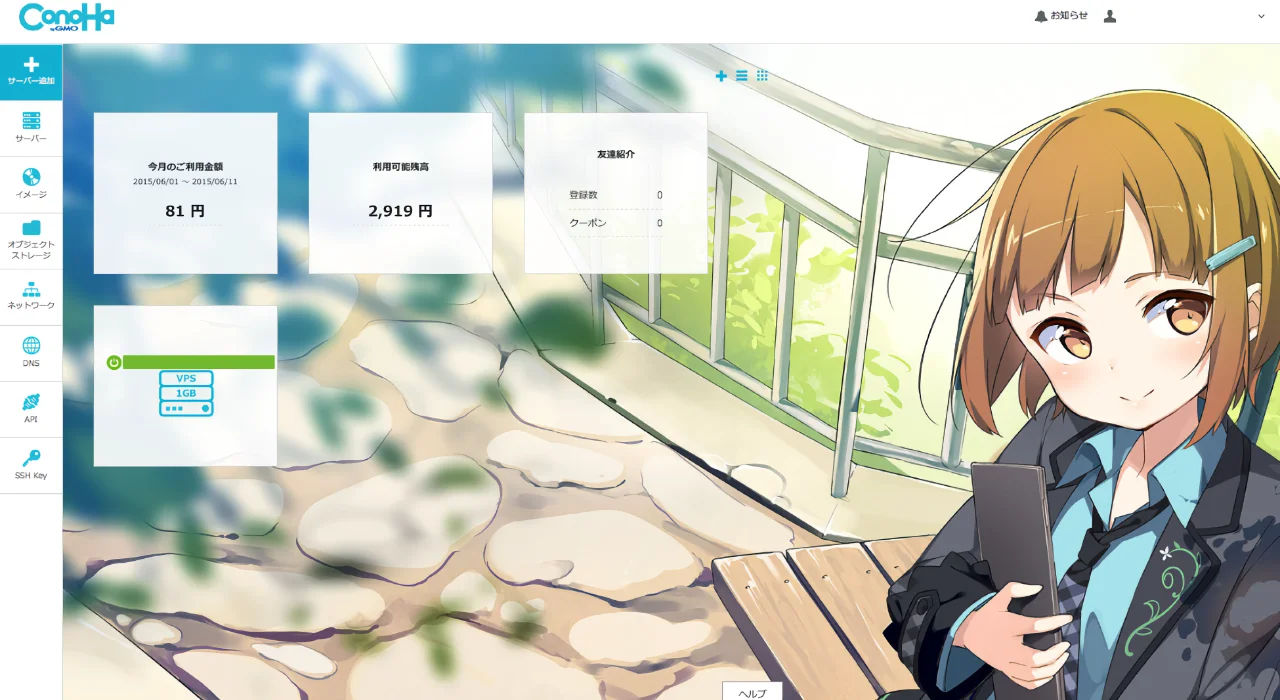

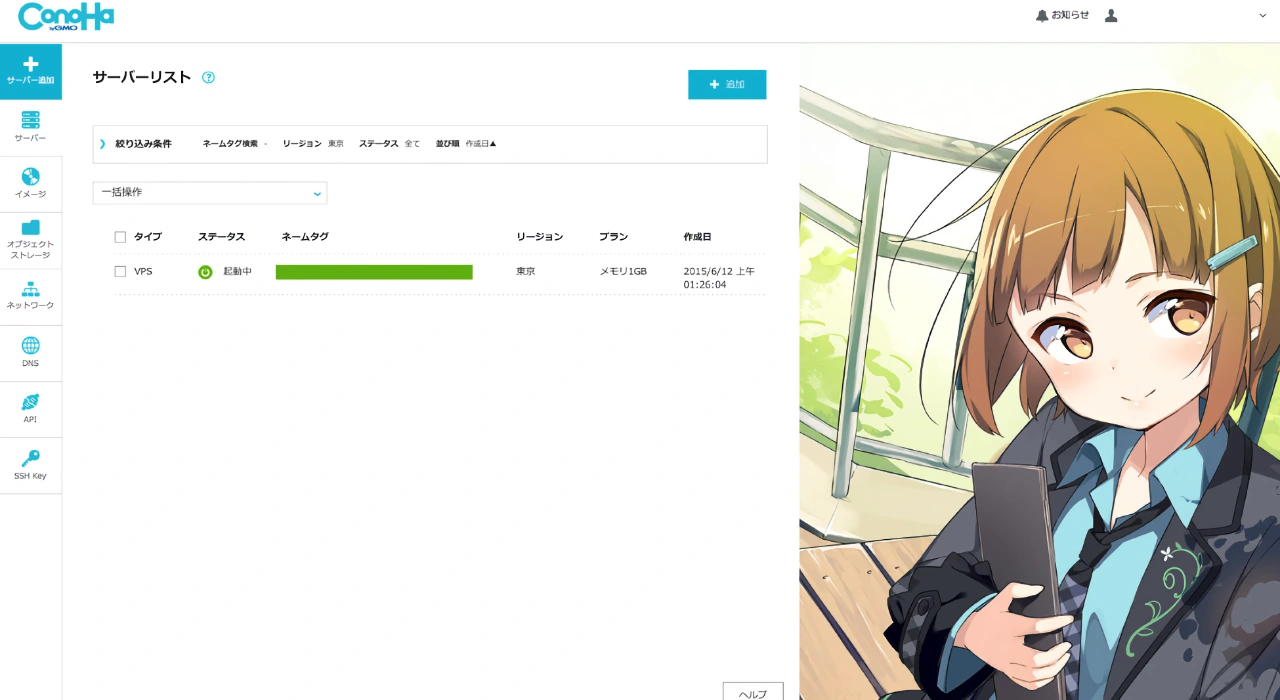

而在執行單元的規格上,ConoHa 使用的是 Xen 虛擬化技術,故不會有採用 OpenVZ 技術的廠商一樣發生超賣單位,超出的伺服器極限的問題,而以最低規格而言,就提供了兩個處理器虛擬單位,1GB 記憶體,與 50GB 容量的固態硬碟,傳輸流量方面無限制,上下速度 100Mbps,預設提供 IPv4 與 IPv6 位址,價格則是每個月 900 円

ConoHa 的英文版介面

基本的 1GB 記憶體,50GB 容量固態硬碟的方案,費用為每小時 1.3 円,一天最多 31.2 円,一個月最多收取 900 円

申請帳號後,再來是設定並部屬執行單元

root 帳號的密碼就是剛才在部屬單位時你設定的

這邊要特別說一點,由於 ConoHa 預設是沒有任何額外的設定去保護你的伺服器,而基於遠端管理需求,通常預設會開啟埠號 22

因此在安全登入上,由於改 SSH 連接埠較不直覺,因此建議安裝一個名叫 fail2ban 的安全套件來防止惡意登入者去猜 root 密碼,進而取得執行單元的操控權

接著安裝 OpenVPN Access Server

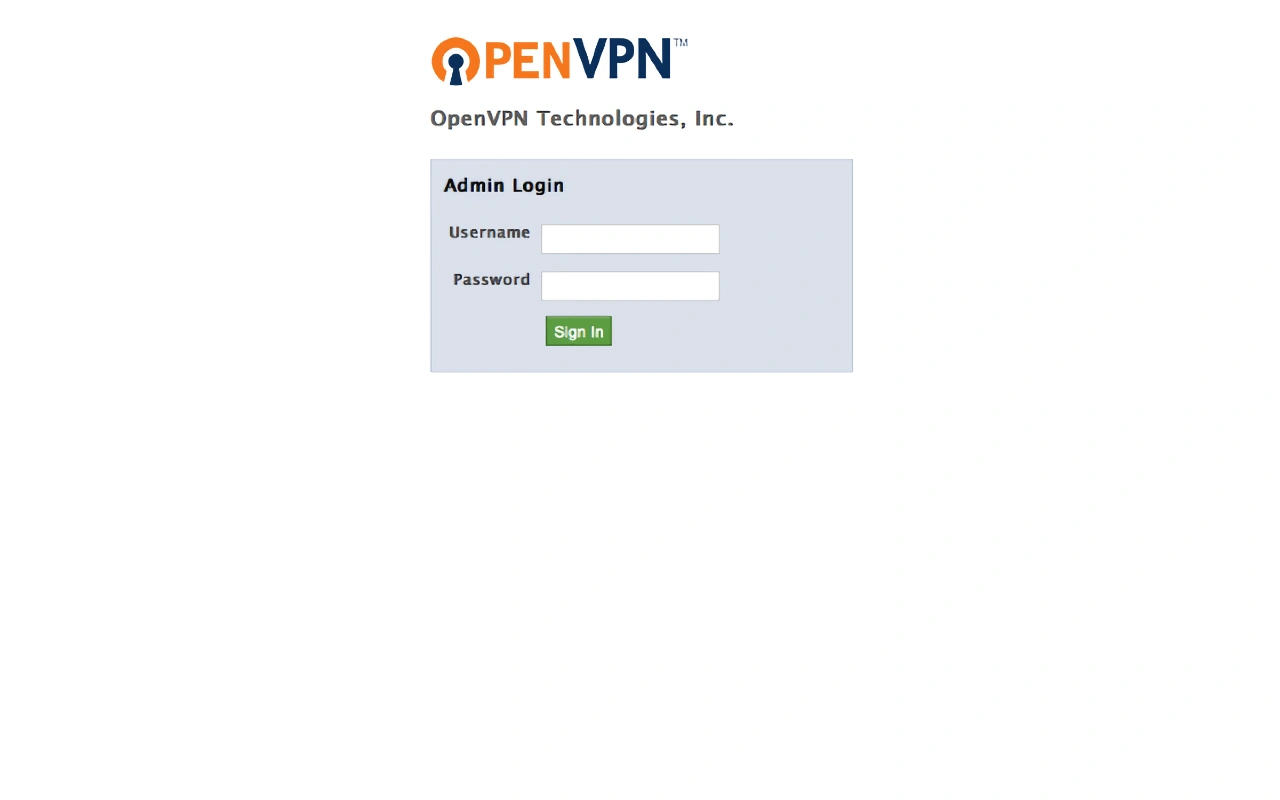

到這邊就安裝完畢了,在瀏覽器打上你的執行單元對外網址,後面加上埠號跟管理頁面,例如:

https://10.0.1.1:943/admin

來前往 OpenVPN Access Server

看到憑證錯誤的資訊不用驚慌,那是正常的

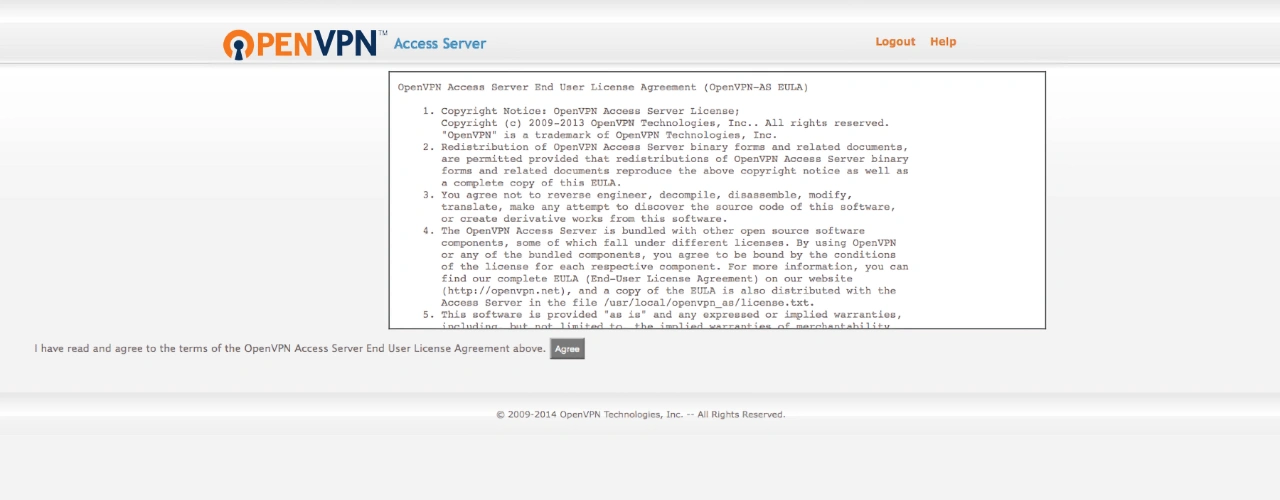

第一次啟動會看到 OpenVPN Access Server 的 EULA(終端用戶許可協議)

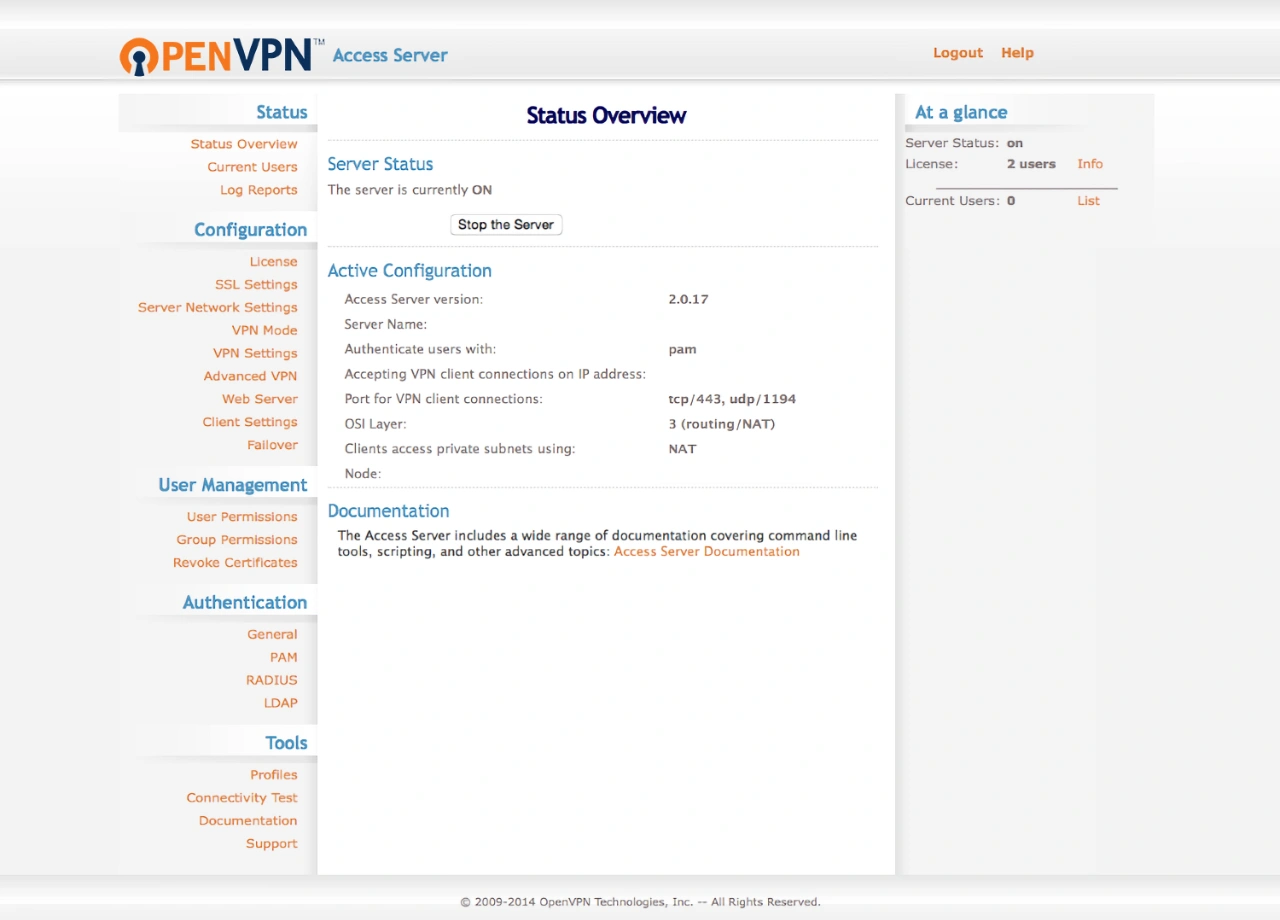

同意之後就可以看到這個管理畫面

接下來要解釋如何在 OpenVPN Access Server 添加使用者帳號

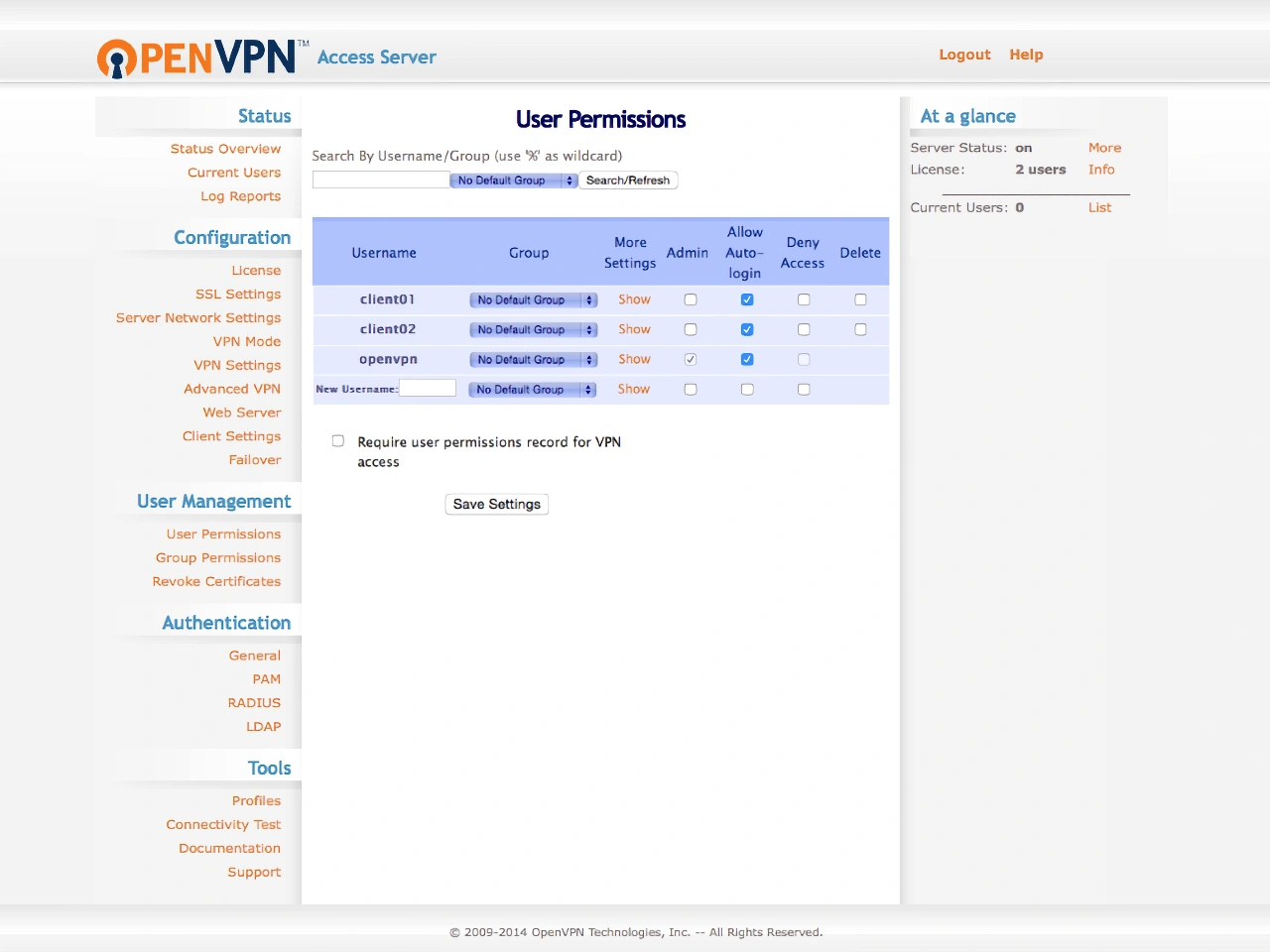

雖然說在架設 OpenVPN Access Server 時創的管理者帳號 openvpn 也可以擁有連線到 OpenVPN 的功能,不過我建議另外創個單純用於連線的帳號

回到 OpenVPN Access Server 管理介面,就可以以管理帳號創一個一樣名稱的帳號

跟進入管理介面類似,在瀏覽器打上你的執行單元對外網址,後面加上埠號,例如:

https://10.0.1.1:943/

看到憑證錯誤的資訊一樣不用驚慌,那是正常的

因為你並沒有幫主機指定網址跟設定 SSL 憑證,所以會出現憑證錯誤

輸入使用者帳號與密碼,密碼是剛剛創立帳號時輸入的

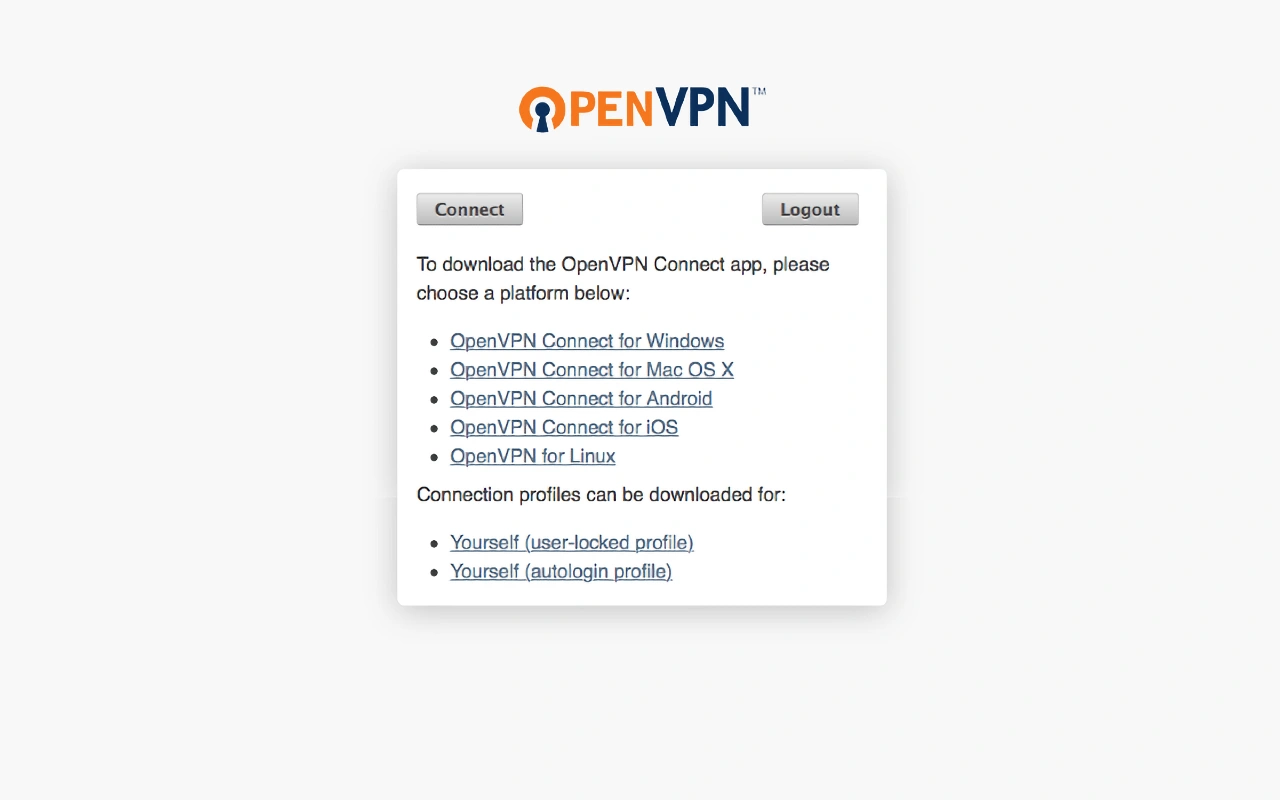

接著會看到這個畫面,你可以下載上方設定好的連線軟體,或是下載設定檔搭配自己的 OpenVPN 客戶端軟體

下方的設定檔會下載一個 .ovpn 檔頭的設定檔到你的電腦

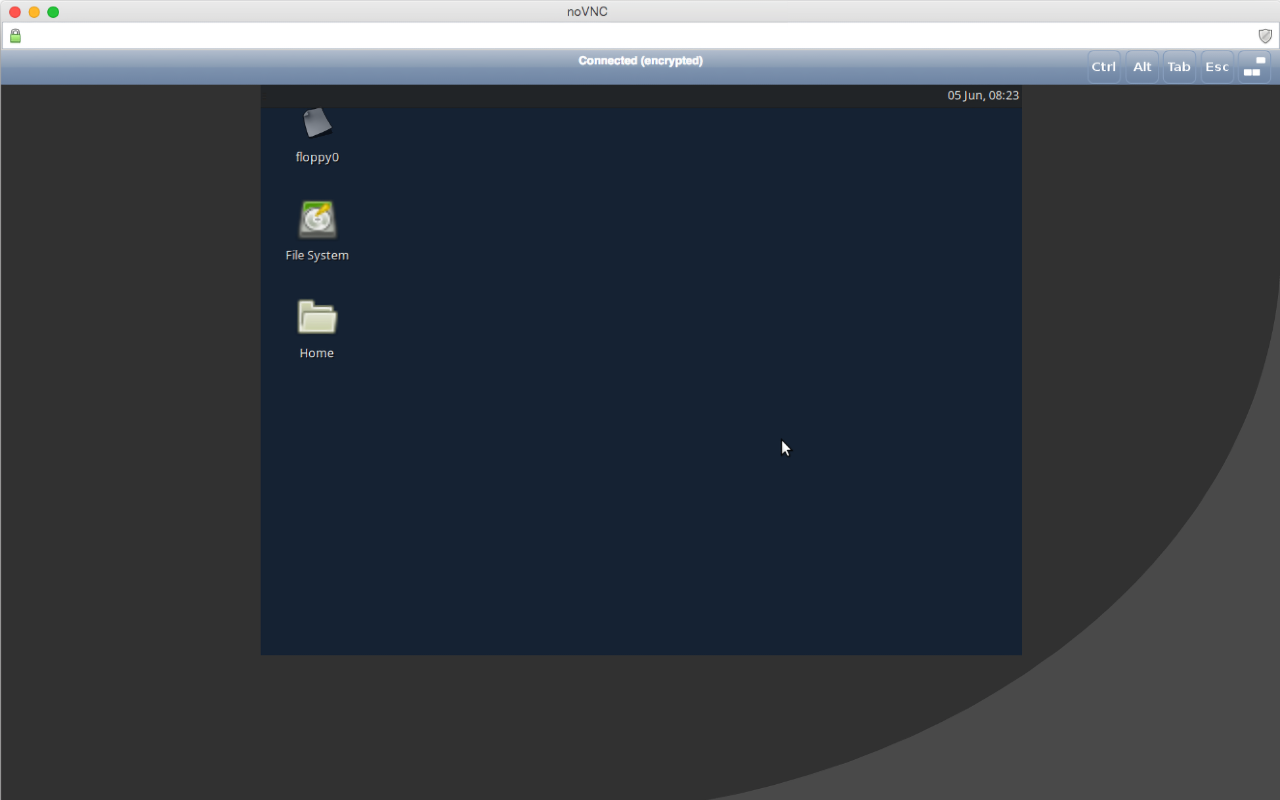

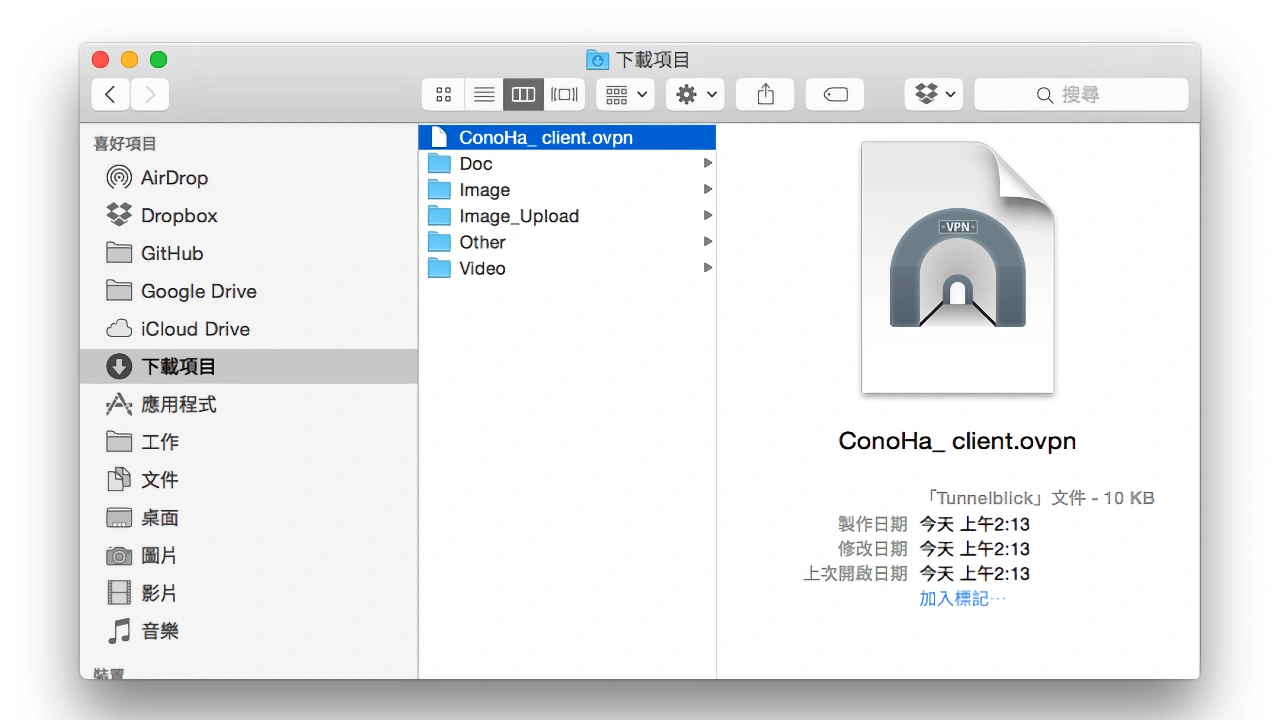

接下來以 Tunnelblick 這套 OpenVPN 客戶端軟體示範如何安裝設定檔

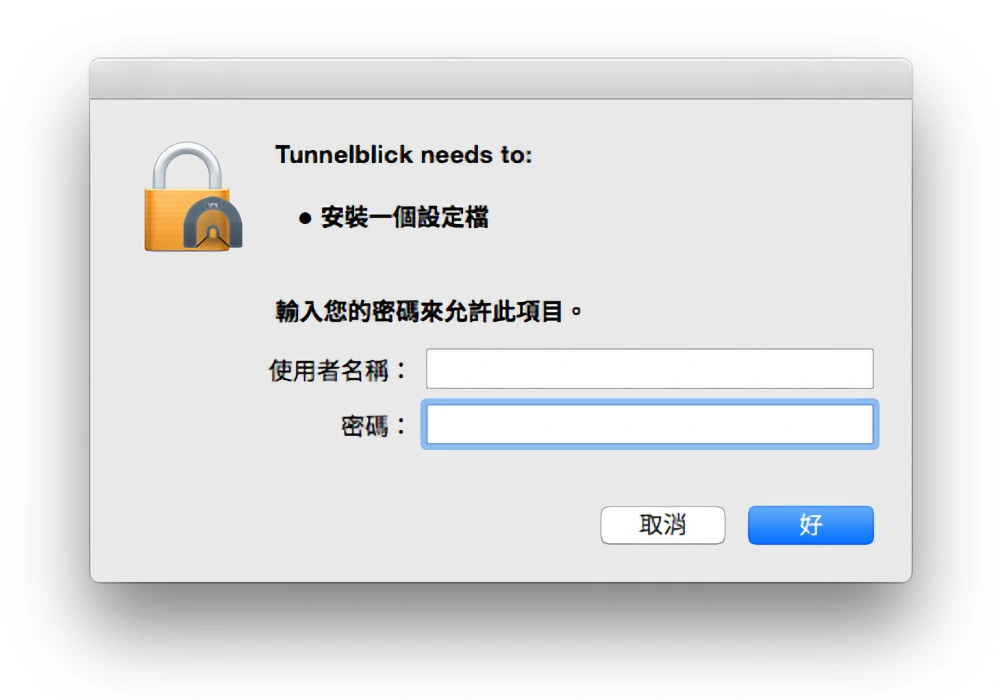

在 Tunnelblick 非啟動的情況下點選 .ovpn 檔頭的設定檔安裝,需要使用者權限

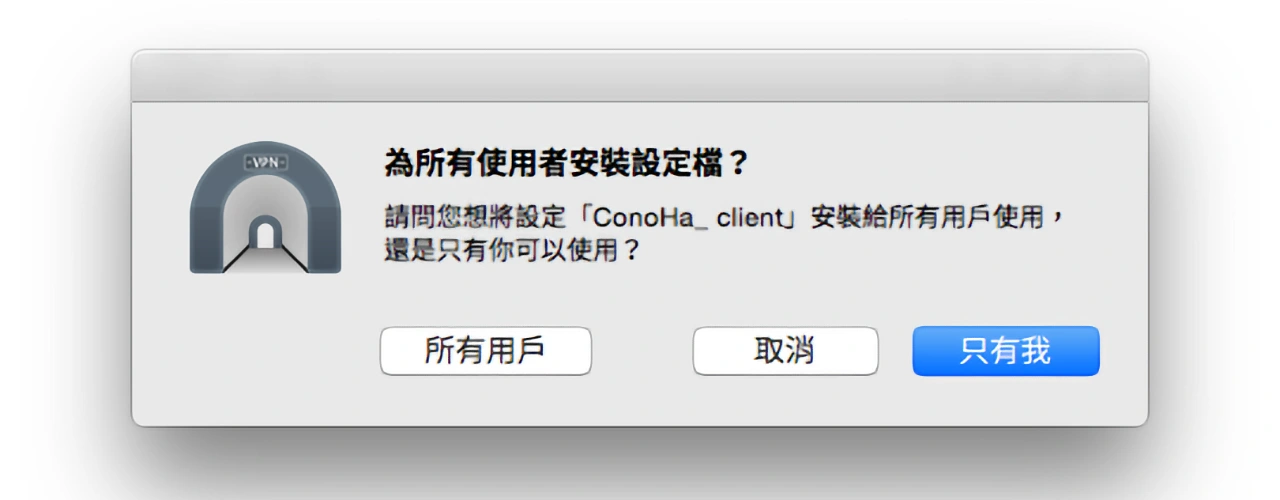

這邊隨意

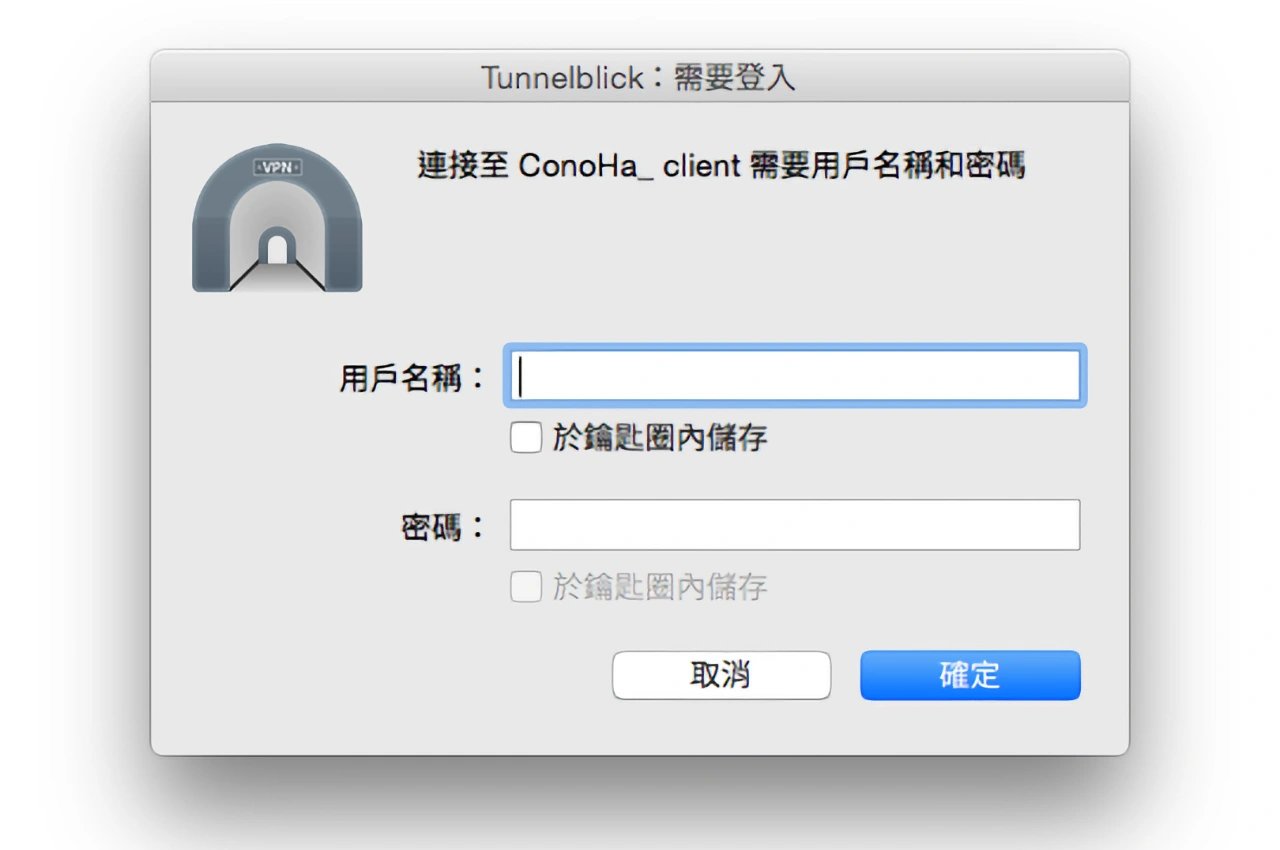

第一次連線時依照設定檔跟軟體的差別,可能會詢問使用者帳號與密碼

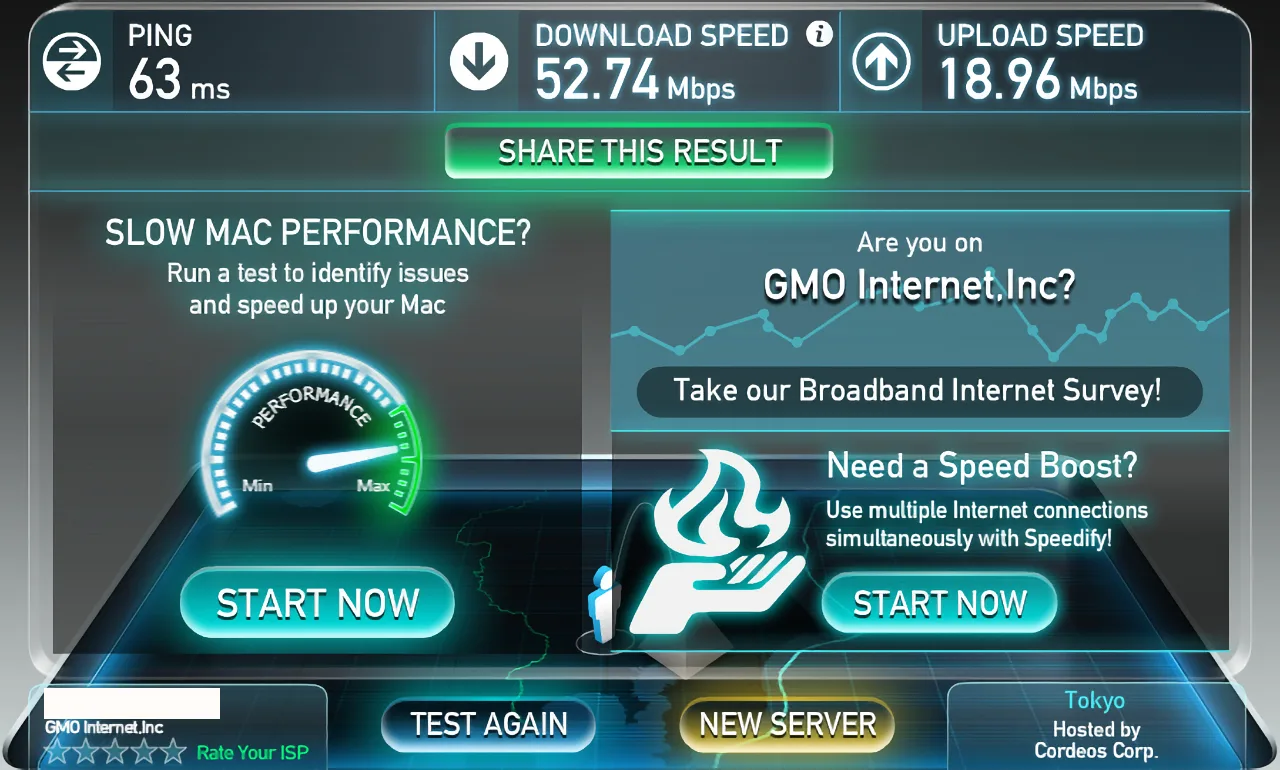

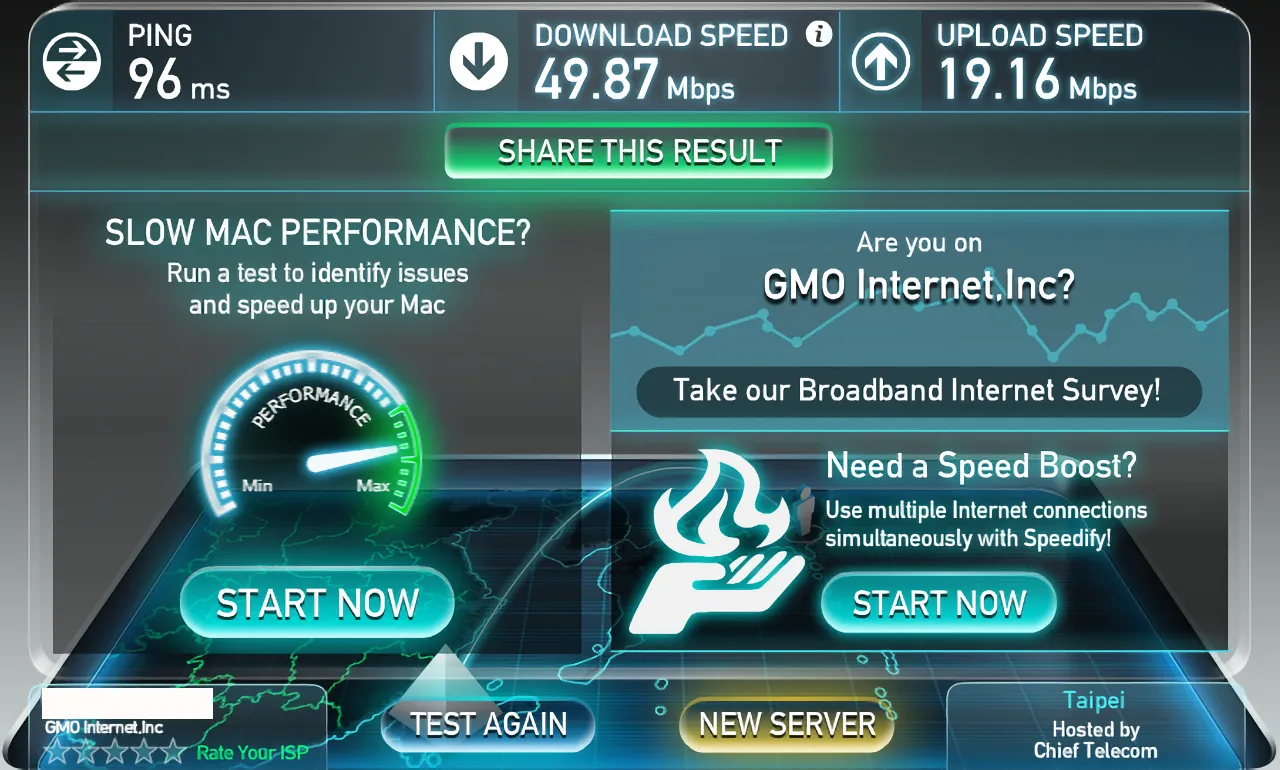

單向測試,連線到日本後在連線到東京地區的測試點

雙向來回,先連線到日本再連線回台北地區的測試點

基本上以 OpenVPN Access Server 為基礎架設的 VPN 服務就完成了,再來是實作測試,以中華電信的 vDSL 服務作測試,理論頻寬 60M/20M,離光纖交換機箱距離約三百米以內,國內直接連線到伺服器延遲約 46 至 55 微秒

基本上延遲是在可以接受的範圍,封包遺失率在可以接受的水準,而連線速度上拜 GMO Internet Inc. 那條高速回線的威能,以國內個人使用最高速的 100M 而言,可以衝到你自己網路的極速

話說日本的 VPS 廠商很喜歡玩二次元形象這種公關行銷,在 CloudCore 的「雲野コア」,與 SAKURA VPS 的「桜葉愛」之外,ConoHa的「美雲このは」與「美雲あんず」姊妹二人組也很紅,不過在出現頻率上「美雲このは」比例比較高就是了

而且也會有專屬頁面,舉例來說,把 ConoHa 的主網址改成這樣:

https://www.conoha.jp/conoha

美雲このは會出來跟你打招呼

在主機管理面板也可以看到她,不過介面語言要選日文,再把介面風格切換成『このはモード』

「美雲このは」同時也擔任東家 ConoHa.jp 網頁的錯誤娘